今日要闻

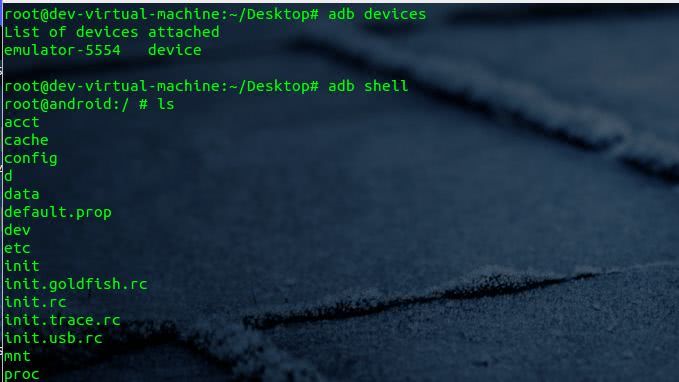

在前两篇文章(安卓应用程序渗透测试一)和(安卓应用程序渗透测试二)中,我们讲了安卓的基本机构和渗透测试工具,本节我们来深入讲解ADB(安卓调试桥)。

安卓调试桥(ADB)

·ADB是一个多功能命令行工具,可以让你与设备进行通信。

·Adb install—用于将apk文件安装到模拟器/连接设备中

·Adb pull—用于从模拟设备(远程)获取一些数据到本地主机(本地)

·Adb push—用于将本地主机的一些数据发送到模拟设备中(远程)

·Adb forward—将套接字连接从本地的指定埠转发到远程模拟器或具体设备的指定埠上

·Adb shell—Adb提供了一个UNIX shell,可用于在模拟器和连接设备上运行各种命令。在终端中,你可以执行所有的adb命令

我们可以ADB shell来安装应用程序或者可以直接通过使用appuse dashboard来安装

重点说明

·UID—每次在安卓设备中启动新应用程序时,都会为其分配唯一的用户ID

·PID—每个应用程序都有自己的进程ID

·GID—拥有该进程的应用程序的组ID

·Dumpsys meminfo命令—所有进程详细信息

Dumpsys meminfo apk文件名。

Android Package(APK)是安卓应用程序的默认扩展名,它只是一个压缩文件,里面包含了应用程序所需的所有文件和文件夹。

设备上应用程序的所有数据都可以在/data/data目录中找到。

设备中所有app,也就是apk文件都可以在/data/app目录中找到。

授予shell的标准许可权可以通过查看/system/etc/permissions/目录下的platform.xml文件查看,进入该目录,通过cat命令查看。

通过ADB发起攻击

我们通常通过解锁各种手势或者密码来进入手机主页面,这些手势和密码会有一个对应的文件,存储在/data/system/目录中,如图:

如果你移除了gesture.key或者password.key文件,那么你就可以绕过锁屏,直接进入手机主页了,如图:

另一种方法

可以试试ADB shell,执行以下命令:

Cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

Update system set value=0 where name="lock_pattern_autolock";

Update system set value=0 where name="lockscreen.lockedoutpermanently"; .quit

然后重启手机,随便乱输一个手势或密码,你都能绕过锁屏直接进入手机。

敬请期待安卓应用程序渗透测试四。

您可能敢兴趣

声明: 凡注明为其他媒体来源的信息,均为转载自其他媒体,转载并不代表本网赞同其观点,也不代表本网对其真实性负责。如系原创文章,转载请注明出处; 您若对该稿件内容有任何疑问或质疑,请即联系,本网将迅速给您回应并做处理。邮箱:mail@laishu.com

为您推荐

校园贷再曝乱象这到底是什么情况,了解最新消息?

2018-04-15 21:34

8月分手魔咒:不平衡的爱情注定走不远

2018-08-21 11:37

饮食提醒切记红薯的“死对头”

2018-02-21 03:39

红唇族加烟酒 罹癌增123倍 医师告诉你危害不只这些...

2019-11-06 17:37

秋葵,生菜

2020-01-27 07:42:15

滑坡毁百年铁轨 怎么回事

2019-02-02 05:46

解读改善你的饮食的3款创新菜肴

2018-02-25 03:39

李湘为女儿庆生 一家人真是太有爱了

2019-01-25 19:26

生完二胎后首露脸!福原爱瘦14公斤身材纤细

2019-07-27 12:32

2018CBME孕婴童展益生碱奏响全球备孕最强音

2018-08-01 13:46

月经不调饮食来调

2018-04-01 10:37

粗盐热敷4个部位治好4大顽疾可惜很少有人会用

2019-03-05 22:46

讨厌金牛座的人 是因为不懂金牛座 他们其实和你想像中的不同

2019-07-02 16:13

他才出生四天,四肢黑到要截肢、一碰就可能死亡!这一切只因爸妈一个无知的决定…

2018-02-17 12:45

石家庄现天价板面 为何如此天价 哪些人来吃

2019-02-02 04:47

统一西武双狮联名活动 日职传奇球星东尾修开球

2019-07-15 21:31

街头最红三大台式水果茶!!斗分量斗特色斗选择

2018-05-13 22:37

9个月婴儿如何进行认知能力训练

2018-02-15 01:00

最会伤人、伤人至深的十二星座排行榜 人必有一死 死于天蝎或死于水瓶

2018-05-03 06:34

对现任够深情 对前任够狠心的星座 第一名:金牛座

2019-07-08 16:18

滴滴顺风车回归 具体何时能归 消费者:等你回归

2019-04-15 20:39

从“出汗多”看体质?谨记养生方法,值得收藏!-今日头条(www.toutiao.com)

2018-01-11 23:45

备孕 你知道备什么吗?

2018-09-05 09:51

宝宝颅内出血、脑死亡竟是因为掉床 孩子坠床后万不可做错这3件事…

2018-10-16 12:57

日职/令和的怪物石垣岛初上陆 专属商品卖翻天

2020-09-17 12:51:25

新光三越彩虹市集改装结集60家餐厅品牌这5家人气超旺

2018-05-11 12:39

蝉联七年癌症死因第一名!预防大肠癌吃两物:越浓稠越抗癌,日本人爱吃、不想得癌更要吃|每日健康 Health

2019-03-21 21:53

每日排尿1500CC. 与尿路结石说再见

2019-10-25 18:35

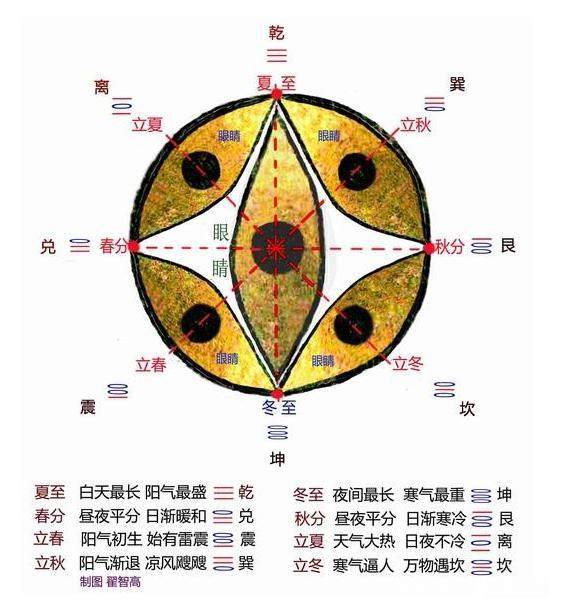

原来这个八卦卦序的原理是这样的 其背后隐藏高深的宇宙奥秘

2018-05-10 04:36

只不过用硬币刮“这里”,不到3天!!五脏六腑的毒素竟然全排光了!便秘没了、气色也好了!效果太惊人。。。

2018-01-27 16:45

今日要闻

Dr. Martens联名X-GIRL释出霸气厚底系列!音乐人、潮流人都该来一双

真的来了!GD亲晒PEACEMINUSONE x Nike AF 1,白色“Para-Noise 2.0”超欠买!

adidas推出城市Online Run!王阳明、雷理莎脚踩Supernova、Boston 9限定鞋畅跑信义区

德国鞋履品牌Trippen秋冬新入荷!经典&创新任你选!

阿部千登势再推神作!sacai x Nike Vaporwaffle联名释出,四款新色攻陷你的荷包!

还有机会入手!Off-White x Air Jordan 5“色违”版本联名鞋即将开卖

Joel Embiid首代签名篮球鞋“UA Embiid One”台湾正式发售

Dr. Martens经典再进化!Heritage Distortion系列“双黄线”震撼登陆